thm.网站资源发现

Last updated on 6 months ago

robots.txt

域名/robots.txt

会写明允许允许访问/爬取的内容和不允许的,不允许的就是需要重点看的

Favicon

就是网站导航栏上的小图标,我的favicon是个咖啡

curl https://static-labs.tryhackme.cloud/sites/favicon/images/favicon.ico | md5sum

根据哈希值查询favicon信息的网站https://wiki.owasp.org/index.php/OWASP_favicon_database

假设我的网站是example.com

那么想获取我的网站的favicon该用的指令就是

curl https://example.com/favicon.ico | md5sum

网站都可以通过域名/favicon.ico的方式获取favicon

sitemap.xml

能看到子域名和目录等,但可能有的网站不允许访问,有的网站提供的不全,通过sitemap.xml可以了解到一个网站大概的结构

https响应

可以通过curl https://example.com -v来查看各种信息,这里甚至能看到域名解析商,比如我的是cf

wapplayzer其实也可以,更方便点

查找网站历史内容

如题

https://archive.org/web/

github/git

你在github里甚至能搜到免费的gpt-token

存储桶(腾讯云COS桶?)

S3 桶

S3 Buckets 是亚马逊 AWS 提供的一种存储服务,允许人们将文件甚至静态网站内容保存在云中,可通过 HTTP 和 HTTPS 访问。文件所有者可以设置访问权限,使文件公开、私有甚至可写。有时,这些访问权限设置错误,无意中允许访问不应该向公众开放的文件。S3 存储桶的格式是 http(s)://{name}.s3.amazonaws.com,其中 {name} 由所有者决定,如 tryhackme-assets.s3.amazonaws.com。发现 S3 存储桶的方法有很多,例如在网站页面源代码、GitHub 存储库中查找 URL,甚至自动完成该过程。一种常见的自动化方法是使用公司名称后的常用术语,如{name}-assets、{name}-www、{name}-public、{name}-private等。

目录,子域名

之前提过,gobuster,ffuf,dirb

1 | |

也遇到过之前的问题,有些机器SecLists中的字母全是小写的,thm机器就是这样,但是给的实例是大写的

子域名枚举

Brute Force暴力破解

上面的ffuf

把fuzz放在域名前就可以

dnsrecon

dnsrecon -d 域名

用了下感觉不咋地

OSINT (Open-Source Intelligence) 开源情报

证书机构

https://crt.sh/

在这里面查询主站,可以发现主站下有证书的子域

google语法

site:thm.com一般会查到主站下的各种目录,如果内容很多的话子域名查找很麻烦

site:*.thm.com这样就ok了

sublist3r

按理说应该是个爆破工具,不知道为什么归属到开源情报了

./sublist3r.py -d acmeitsupport.thm

这个kali没有自带,需要自己下载

Sublist3r使用教程-子域名扫描工具_Hacking黑白红的博客-CSDN博客

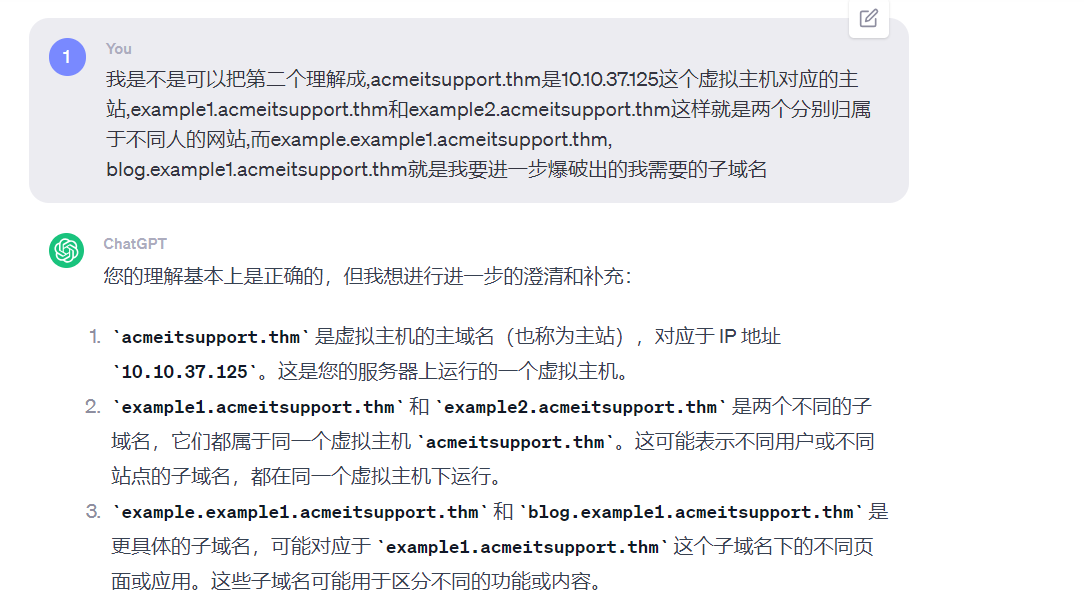

Virtual Host虚拟主机

很恶心的一个概念

ffuf -w /usr/share/wordlists/SecLists/Discovery/DNS/namelist.txt -H "Host: FUZZ.acmeitsupport.thm" -u http://MACHINE_IP

查出来以后可能会有非常多内容,比如example1.acmeitsupport.thm的响应size是1234,而example2222.acmeitsupport.thm的响应size是5678,如果我只想看example1.acmeitsupport.thm的,那就可以

ffuf -w /usr/share/wordlists/SecLists/Discovery/DNS/namelist.txt -H "Host: FUZZ.acmeitsupport.thm" -u http://MACHINE_IP -fs 5678屏蔽掉example2222.acmeitsupport.thm